фото: THE Record

Согласно новому исследованию, хакеры, предположительно базирующиеся в Казахстане, нацелены на другие члены Содружества Независимых Государств в широкомасштабной шпионской кампании.

Группа Talos компании Cisco потратила несколько месяцев на отслеживание YoroTrooper — хакерской группы, занимающейся шпионажем, которая впервые появилась в июне 2022 года. Исследователи говорят, что цели группы, использование казахстанской валюты и свободное владение казахским и русским языками отчасти заставили их поверить в то, что хакеры базируется в Казахстане.

YoroTrooper, судя по всему, предпринимал оборонительные действия, защищая казахстанскую государственную службу электронной почты, и когда-либо нападал только на Агентство по борьбе с коррупцией при правительстве Казахстана.

Ашир Малхотра, исследователь угроз Cisco Talos, рассказал Recorded Future News, что группа активно пыталась замаскировать свою деятельность, чтобы создать впечатление, что атаки исходят из Азербайджана, в попытке «создать ложные флаги и ввести в заблуждение атрибуцию».

«С точки зрения их методов работы, их тактика и инструменты не очень сложны, однако YoroTrooper по-прежнему добивался значительных успехов в компрометации целей в странах СНГ [Содружества Независимых Государств] за последние два года благодаря агрессивным попыткам нацелиться на своих жертв. Кроме того, злоумышленник не проявляет никаких признаков замедления, несмотря на первоначальное раскрытие Cisco Talos подробностей деятельности YoroTrooper в начале этого года», — сказал Малхотра.

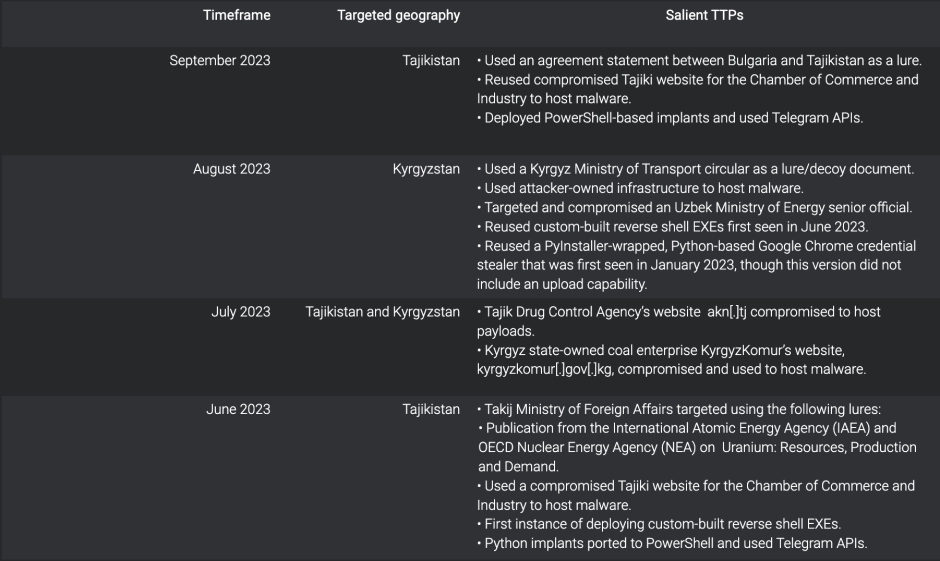

Cisco Talos отслеживала атаки с участием учреждений и должностных лиц в Азербайджане, Таджикистане, Кыргызстане и Узбекистане, используя сервисы VPN, чтобы создать впечатление, будто их взломы исходят из Азербайджана.

В период с мая 2023 года по август хакеры взломали несколько государственных веб-сайтов и аккаунтов, принадлежащих правительственным чиновникам.

Большинство атак начинаются с фишинговых писем и использования специально разработанного вредоносного ПО, которое позволяет группе красть данные и учетные данные.

Страны, атакованные YoroTrooper. Изображение: Циско Талос

Исследователи обнаружили, что хакеры использовали русский язык при попытках отладки своих инструментов, а также посещали многочисленные веб-сайты, написанные на казахском языке. В июне хакеры начали использовать в своем коде узбекский язык - еще один язык, широко распространенный в Казахстане.

Хакеры используют криптовалюту для оплаты операционной инфраструктуры, такой как домены и серверы, а также проверяют «курсы конвертации валюты между казахстанским тенге (KZT), официальной валютой Казахстана, и биткоинами (BTC) в Google».

Группа также проводит сканирование безопасности mail[.]kz, казахстанской государственной службы электронной почты, и отслеживает платформу на предмет потенциальных уязвимостей безопасности. Хотя большая часть активности проходит через Азербайджан, Cisco Talos обнаружила доказательства того, что хакеры не говорят на азербайджанском языке — они регулярно посещают сайты переводов и проверяют переводы с азербайджанского на русский.

Cisco Talos отметила, что со времени своего отчета о YoroTrooper в марте 2023 года, в котором подробно описаны атаки группы на Агентство здравоохранения Европейского Союза, Всемирную организацию интеллектуальной собственности и несколько стран СНГ, они значительно расширили свои инструменты и тактику.

Группа использует новые, изготовленные по индивидуальному заказу имплантаты и отказалась от других штаммов вредоносного ПО, которые она использовала ранее.

«Нацеливание YoroTrooper на государственные учреждения в этих странах может указывать на то, что операторы руководствуются государственными интересами Казахстана или работают под руководством правительства Казахстана», - говорят исследователи.

Группа использует сканеры уязвимостей и данные с открытым исходным кодом из поисковых систем, таких как Shodan, для поиска уязвимостей в инфраструктуре своей цели. Этими инструментами они воспользовались для компрометации трех государственных таджикских и кыргызских веб-сайтов и разместили на них вредоносное ПО этим летом, причем по состоянию на сентябрь 2023 года некоторые вредоносные программы все еще размещались на нем.

Компромиссы включали веб-сайты Торгово-промышленной палаты Таджикистана, Агентства страны по контролю за наркотиками и Государственного угольного предприятия Кыргызстана. Чиновник Министерства транспорта и дорог Кыргызстана также подвергся нападению наряду с другими государственными служащими Министерства энергетики Узбекистана.

Cisco Talos также увидела, как группа скорректировала свою тактику в свете мартовского отчета о хакерских кампаниях, которые позволили им украсть учетные данные, историю браузера, системную информацию и снимки экрана.

Малхотра сказал, что, хотя страны СНГ нечасто взламывают друг друга, исследователи кибербезопасности отмечают недавний всплеск кибератак в этом регионе мира.

«Учитывая их близость к Европе, Центральной Азии, России и Китаю, для стран СНГ было бы естественным развивать разведывательные возможности, основанные на действиях в киберпространстве, для поддержки своих политических, экономических и военных достижений», — пояснил Малхотра.

Комментарии

Чтобы оставить комментарий зарегистрируйтесь или войдите

Авторизация через